ニューノーマルでのエンドポイントセキュリティを見直すための最良の方法

それでは、セキュリティを取り巻く基準がどれだけ変化しているかがわかったところで、データやデジタル資産の保護を進めるために、どのような情報統制の変化が必要とされているのでしょうか。上で述べた1番目と2番目は、それぞれ全く異なるエンドポイントセキュリティの領域ですが、この2つの項に絞って見ていきたいと思います。

- エンドポイントのためのサイバーセキュリティ

- エンドポイントのための物理的セキュリティ

1. エンドポイントのためのサイバーセキュリティ(技術と設定)

- エンドポイントの強化:不要なソフトウェア、アプリケーション、特権を削除し、不要なポートを閉じ、エンドポイントに最新のファームウェアとパッチを当てます。理想を言えば、ネットワークへのアクセスをエンドポイントに許可する前にこれを行い、デバイスのライフサイクル全体を通じて、必要な限り強化の措置が実行され続けるようにします。これは、コロナウイルスの隔離中に家に置いてあったデバイスがオフィスに戻ってくる場合には特に重要です。このブログの中では、脆弱性管理の行為を、デバイスの良好な状態を保証するために必須のエンドポイント強化の一部としてまとめています。また、ここで注意を喚起したい領域の1つは、BIOS(基本入出力システム)で、これは、デバイスがオンになった後でシステムを呼び出すために使われるコンピュータファームウェアです。BIOSはコンピュータのオペレーティングシステムと付属のデバイスとの間のデータの流れを管理します。BIOSの設定を変更して、重要なデバイスのセキュリティ制御を無効にすることも可能です。デバイス保護を向上させるためにBIOSを守り、BIOSを利用するためのセキュリティ上の推奨事項を3つ、ここで述べます。

-

- BIOSに関するパスワード保護を有効にし、パスワードが強力で複雑かつ、最も重要なことだが、固有のものにしておくこと

-

- 改ざん防止の保護機能を適用すること。この機能は一部のベンダーにのみ有効であることにご注意ください。改ざん防止保護機能は、通常BIOSで有効で、オペレーティングシステムにソフトウェアコンポーネントが搭載されています。改ざん防止保護機能は、デバイスのケースが開かれていないか、また物理的なコンポーネントが取り外されたり変更されたりしていないか、その痕跡を探してデバイスを監視します。技術的にそうした改ざんが行われたと認識すれば、ソフトウェアが管理プラットフォームに警告を発します。リモートの作業者が使うモバイルデバイスには必須の技術だとみなされているにもかかわらず、これを導入している組織はほんのわずかです。改ざん防止機能がなければ、資産管理システムを使って、ハードウェアに対して差分レポートを実行し、コンポーネントのいずれかが変更されたり削除されたり追加されたりしていないか、確認してください。これでケースが不正に開けられたかどうかはわからないものの、主要なコンポーネントが変更されているかどうか判別するのには役立ちます。

-

- USBデバイスのような外付け媒体ではなく、内部のハードディスクから起動できるように「デバイス起動」を構成すること。外付けで起動できるデバイスは、ほかのセキュリティ制御を回避するのに使われることがあり、ときにはオペレーティングシステムを上書きすることさえできます。ですから、デバイスをどのように起動するかを制御し、この設定を保護するのにBIOSパスワードを使うようにしてください。BIOSパスワードは、企業のパスワード管理者が管理できます。

- リモートアクセスの保護:基幹リソース、コントロールプレーン(クラウド、仮想化、DevOps)へのアクセス、または特権行為の実行は、厳重に管理し、監視しなければなりません。VPNやRDPはこうした使用法には全く適しておらず、環境を破壊してしまいます。組織は最低でも、境界をまたいで特権アクセス管理(PAM)のベストプラクティスを拡張し、従業員やベンダー、ヘルプデスク担当者による特権アクセスのために最小特権を強制実施し、画面記録、キーストロークのログその他の手段を介したアクセスを監視し、管理し、監査する能力を持たねばなりません。こうした重要なリモートアクセスの使用例には、外向きのリモート接続のみを必要とするソリューションを探してください。そして覚えておいていただきたいのは、ランサムウェアのような脅威はハイパーバイザーにさえ侵入することがあり、あらゆるリソースに対するあらゆるリモートアクセスを強化する必要があるということです。

- 資格情報の管理:資格情報の窃取は相変わらず、ほとんどの侵入で重要な要素となっています。組織はできる限り、人と機械の資格情報、鍵、秘密情報を自動化して一元管理すべきです。パスワード管理ソリューションは常に、複雑さや独自性などのパスワードポリシを強制実施する必要があります。PAMプラットフォームの一部である特権パスワード管理ソリューションもまた、重要な人と機械の資格情報を管理するためのその他の機能を持っていなければなりません。そうした機能には、パスワード循環やワンタイムパスワード、動的な秘密情報などがあります。特権パスワード管理ソリューションはまた、ジャストインタイムのアクセスを強制実施して、永続するような特権アクセスを排除するようにしなければなりません。こうしたソリューションは、セッションに直接埋め込むことによって、従業員であろうとベンダーであろうと、また機械であろうと、エンドユーザの目に触れることなく、資格情報を難読化してその結果保護することができます。

- 最小特権の強制実施:人間や機械の全ての身元証明について、ローカル管理者権限を剥奪し、特権をきめ細かく制御することは、マルウェアの感染を防ぎ、内外の脅威実行者に対抗し、そして侵入が起きた際には、セキュリティインシデントによる被害を最小限に食い止めるためのきわめて強力な方法の1つです。PAMプラットフォームの一部であるエンドポイント特権管理(EPM)ソリューションは、あらゆるエンドポイント(Windows、Mac、Unix、Linuxなど)全体で最小特権を強制実施し、既知の、または未知の(ゼロディ)脅威を防ぐことができます。こうしたソリューションの最も良い点は、ジャストインタイムのアクセスを実行する様々な方法があることで、それによって、必要な期間に限ったアクセスのみを与え、その後はただちにアクセスを無効にして、特権の脅威が入りこむ隙間を小さくするようにできることです。

- アプリケーション制御:組織には通常、ネットワークやエンドポイント全体で動作している異なるアプリケーションが数百、数千とあります。この多くが次第に、シャドーITとそれに関連したリスクの急激な増加を後押しするのに関与するSaaSアプリケーションとなりつつあります。アプリケーション制御技術は、組織がこうしたアプリケーションを可視化し、制御して、承認されたアプリケーションとそのアプリケーションの中にある許可された下位機能のみが、正しいコンテキストの中で実行できるようにするのに役立ちます。ときには、最新のエンドポイント特権管理ソリューションの中の最小特権管理とアプリケーション制御が連携することもあります。そうしたEPMソリューションは、ランサムウェアその他の攻撃(SolarWindsなど)における持続的標的型攻撃(APT)作戦の一環として、昨年急増したファイルなし攻撃/環境寄生型(LotL)脅威なども防ぐことができます。

- ディスク暗号化の実施。これは、ハードディスクが削除された場合に脅威の実行者が重要なデータにアクセスできなくなるようにする最良の方法です。デバイスが取り外されて外部装置に装備された場合でも、暗号化は通常、元のハードウェアとペアになっているため、簡単にアクセスすることはできません。それに、物理的にデバイスを盗んでも、ログオンパスワードがなければアクセスは拒否されます。ただし、デバイスによっては、管理者パスワードや鍵が、ディスクを復号化してアクセスを許可するために必要な全てであるということに気をつけてください。

- 現場で運用されているデバイスのリモートの構成、監視、自動応答におけるEMM (企業モビリティ管理)ソリューションの利用。こうした技術は基本的なモバイルデバイス管理(MDM)から発展して、デバイスの良好な状態を保ち、状態を可視化し、ほかにも様々なことができるようにしたあらゆる機能を搭載しています。EMMは、IT管理者が多岐にわたるデバイスを管理するのに役立ちます。位置情報や遠隔消去をはじめとするEMM 機能は、組織がデバイスを盗まれたりなくしたりした場合に発生しうる被害を最小限に抑えるのに役立つのです。EMM製品を分散した従業員の資産にも拡張すれば、それに伴って物理的な脅威に対応することもできます。しかし、GPSや位置情報サービスを利用する前に、まず、行動規範や現地のプライバシー法などで、この種の監視や監督が許されているかを確認する必要があります。

- マルウェア防止:上で述べた防御方法の多くはマルウェアに対する強力な防止手段を持っていますが、対マルウェアに特化したソリューションは他にもあります。そうしたソリューションは最低でも幅広い既知の脅威に(署名を取り入れることによって)対抗することができますが、そのほかにも機械学習や神経経路を用いた技術を取り入れて、脅威への対抗手段を向上させています。

さて、この「ニューノーマル」時代に最も強く主張しておきたいサイバーセキュリティ制御について述べたので、次に2番目に移り、リモートの従業員のデバイスとデータのセキュリティを扱うための物理的なセキュリティ制御について見てみましょう。

2. エンドポイントのための物理的なセキュリティ

- デバイスをデスクやテーブルにつなぎ、盗難を防ぐためのコンピュータセキュリティケーブルを配置し、使用すること。コンピュータセキュリティケーブルは、ケーブルとロック(数字のコンビネーションや鍵)、標準サイズの楕円のコネクタを使って資産を保護するための取り付け用クリップから構成されています。セキュリティケーブルは一般に、往来の多い場所や公共の場所で使われますが、家やリモートオフィス用にも適合した物理的な保護を行えます。従業員の家で使われているエンドポイントに重要な情報がある場合、盗難を防ぐため利用者にセキュリティケーブルを支給することをお考え下さい。

- 組み込み型ハードディスク:これは、デバイスのコストを削減し、ラップトップやノートブックの軽量化を図るため、徐々に一般的になりつつあります。このストレージ媒体はPCIeやSATAハードディスクのように着脱可能ではなく、SSDストレージ用のマイクロチップがマザーボードに物理的に結合されているのです。これによって、外部からデータにアクセスするのが非常に困難になり、ストレージ媒体そのものを取り外すこともできなくなります。欠点は、この方法によって適切なデバイスの供給やストレージのアップグレードが難しくなる可能性があることです。

- デバイスの密封:デバイスを組み立てているネジは、Phillips型からTorx型まで多岐にわたっています。サイズも規格だったりオリジナルだったりします。これは些細なことのように思えますが、脅威の実行者がデバイスを開けるための道具を持っていなければ、アクセスできる可能性も低くなります。短時間の間にデバイスにアクセスする場合は特にそうです。その上、ネジが糊や接着剤で固められていれば、それを外すのは容易ではなく、一歩間違えればデバイスを壊してしまう可能性もあります。これは、利用者がリモートワークで使うのに必要などのデバイス-ラップトップからハードウェア基盤のVPNに至るまで-にも言えることです。デバイスの内部のものにリスクがあり、そうしたリスクや欠陥、費用を考えて正当だと思えば、そのデバイスが永久にどこからもアクセスできないようにすることを考えるのもいいでしょう。

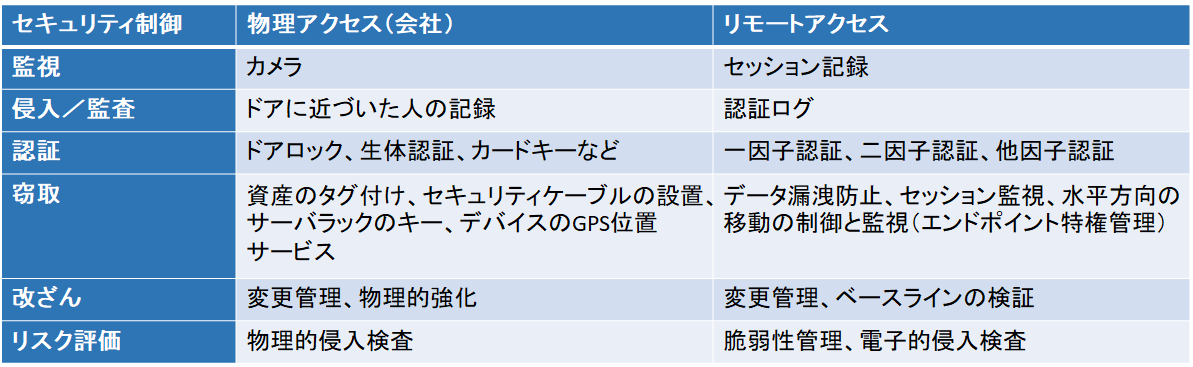

ひと目でわかるようにするため、物理的なアクセスからリモートアクセスまで、セキュリティ制御についてまとめたので、この基本的なマッピング図をご覧ください。両方の視点からリソースを守るための方法を理解するのに役立つでしょう。

エンドポイントセキュリティ制御のデジタルと物理の対比